阅读以下关于网络安全的技术说明,根据要求回答问题1~问题5。【说明】某企业采用Windows Server2003操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共Internet安全的互联起来。微软Windows Server 2003操作系统中对IPSec具备完善的支持,图1-16示出了基于Windows Server 2003系统部署IPSec VPN的网络结构图。使用VPN技术,是为了保证内部数据通过Internet安全传输。VPN技术主要采用哪些技术来保证数据安全?

题目

阅读以下关于网络安全的技术说明,根据要求回答问题1~问题5。

【说明】

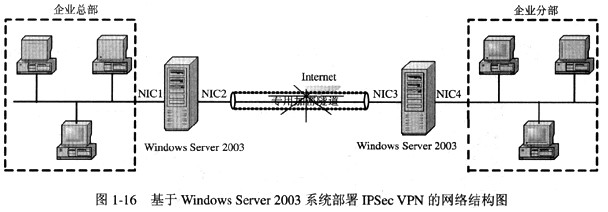

某企业采用Windows Server2003操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共Internet安全的互联起来。微软Windows Server 2003操作系统中对IPSec具备完善的支持,图1-16示出了基于Windows Server 2003系统部署IPSec VPN的网络结构图。

使用VPN技术,是为了保证内部数据通过Internet安全传输。VPN技术主要采用哪些技术来保证数据安全?

相似考题

参考答案和解析

①隧道技术 ②加解密技术 ③密钥管理技术 ④使用者与设备身份认证技术 解析:这是一道要求读者掌握VPN安全关键技术的基本常识题。本题所涉及的知识点如下。

虚拟专用网(VPN)指的是依靠Internet服务提供商(ISP)和其他网络服务提供商(NSP),在公用网络中建立专用的数据通信网络的技术。其中,“虚拟”是指用户不再需要拥有实际的长途数据线路,而是使用公共Internet网的数据线路。“专用网”是指用户可以为自己制定一个最符合自己需求的网络。

目前VPN技术主要采用隧道技术(Tunneling)、加解密技术(Encryption & Decryption)、密钥管理技术(Key Management)、使用者与设备身份认证技术(Authentication)等来保证内部数据在Internet网上的安全传输。

①隧道技术是VPN的基本技术,类似于点对点连接技术,它在公用网建立一条数据通道(隧道),让数据包通过这条隧道传输。隧道是由隧道协议形成的,分为第二、三、四层隧道协议。第二层隧道协议是先把各种网络协议封装到PPP帧中,再把整个数据包装入隧道协议中。第二层隧道协议有L2F、PPTP、 L2TP等。第三层隧道协议是把各种网络协议直接装入隧道协议中,形成的数据包依靠第三层协议进行传输。IPSec协议是第三层隧道协议的典型代表。SSL协议是第四层隧道协议的典型代表。

②加解密技术是数据通信中一项较成熟的技术,VPN可直接利用现有的对称密码和非对称密码加解密技术。通过公共Internet网络传递的数据经过加密后,以确保网络其他未授权的用户无法读取该信息。

③密钥管理技术的主要任务是如何在公用数据网上安全地传递密钥而不被窃取。

④使用者与设备身份认证技术,通常使用用户名和密码认证、卡片式认证或USB加密狗认证等方式。

更多“ 阅读以下关于网络安全的技术说明,根据要求回答问题1~问题5。【说明】某企业采用Windows Server2003操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共Internet安全的互联起来。”相关问题

-

第1题:

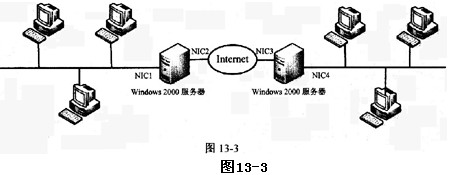

某企业采用Windows 2000操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共 Internet安全地互联起来。微软Windows 2000操作系统当中对IPSec具备完善的支持,图13-3给出了基于 Windows 2000系统部署IPSec VPN的网络结构图。

IPSec的密钥管理包括密钥的确定和分发。IPSec支持自动密钥分配和 [16] 两种密钥管理方式。试比较这两种方式的优缺点。

如果按照图13-3所示的网络结构配置IPSec VPN,安全机制选择的是ES

正确答案:[16]手工密钥分配 [17]NIC2或NIC3 [18]NIC3或NIC2 [19]NICI或N1C4 [20]NIC4或NIC1

[16]手工密钥分配 [17]NIC2或NIC3 [18]NIC3或NIC2 [19]NICI或N1C4 [20]NIC4或NIC1 解析:手工密钥是系统管理员手工配置系统之间进行通信时使用的密钥,配置简单,用于规模小、机器分布相对固定的环境。自动密钥管理系统可按需要自动建立SA的密钥,特别适用于规模大、结构多变的分布式系统。自动密钥管理灵活方便,但配置复杂,且需要软件协议支持,规模小的系统没必要采用。由题目中所给的网络拓扑图可知NIC2、NIC3与公网直接相连,因此应该将它们配置成公网IP,而NIC1和NIC4分别连接各自的子网,因此应该将它们配置成内网IP。 -

第2题:

阅读以下说明,回答问题1~2,将解答填入对应栏内。

VPN是通过公用网络Internet将分布在不同地点的终端联接而成的专用网络。目前大多采用IPsec实现IP网络上端点间的认证和加密服务。

某公司的网络拓扑结构如图2-1所示,采用VPN来实现网络安全。请简要叙述从公司总部主机到分支机构主机通过IPsec的通信过程。

正确答案:操作过程可以分成5个主要步骤: (1)IPSec过程启动——根据配置IPSec对等体(公司总部主机和分支机构主机)中的IPSec安全策略指定要被加密的数据流启动IKE(Internet密钥交换)过程; (2)IKE阶段1——在该连接阶段IKE认证IPSec对等体协商IKE安全关联(SA)并为协商IPSec安全关联的参数建立一个安全传输道路; (3)IKE阶段2——IKE协商IPSec的SA参数并在对等体中建立起与之匹配的IPSecSA; (4)数据传送——根据存储在SA数据库中的IPSec参数和密钥在IPSec对等体间传送数据: (5)IPSec隧道终止——通过删除或超时机制结束IPSec SA。

正确答案:操作过程可以分成5个主要步骤: (1)IPSec过程启动——根据配置IPSec对等体(公司总部主机和分支机构主机)中的IPSec安全策略指定要被加密的数据流启动IKE(Internet密钥交换)过程; (2)IKE阶段1——在该连接阶段IKE认证IPSec对等体协商IKE安全关联(SA)并为协商IPSec安全关联的参数建立一个安全传输道路; (3)IKE阶段2——IKE协商IPSec的SA参数并在对等体中建立起与之匹配的IPSecSA; (4)数据传送——根据存储在SA数据库中的IPSec参数和密钥在IPSec对等体间传送数据: (5)IPSec隧道终止——通过删除或超时机制结束IPSec SA。

操作过程可以分成5个主要步骤: (1)IPSec过程启动——根据配置IPSec对等体(公司总部主机和分支机构主机)中的IPSec安全策略,指定要被加密的数据流,启动IKE(Internet密钥交换)过程; (2)IKE阶段1——在该连接阶段,IKE认证IPSec对等体,协商IKE安全关联(SA),并为协商IPSec安全关联的参数建立一个安全传输道路; (3)IKE阶段2——IKE协商IPSec的SA参数,并在对等体中建立起与之匹配的IPSecSA; (4)数据传送——根据存储在SA数据库中的IPSec参数和密钥,在IPSec对等体间传送数据: (5)IPSec隧道终止——通过删除或超时机制结束IPSec SA。 -

第3题:

[说明]

图3-1是某制造企业网络拓扑,该网络包括制造生产、研发设计、管理及财务、服务器群和销售部等五个部分。该企业通过对路由器的配置、划分VLAN、使用NaT技术以及配置QoS与ACL等实现对企业网络的安全防护与管理。

随着信息技术与企业信息化应用的深入融合,一方面提升了企业的管理效率,同时企业在经营中面临的网络安全风险也在不断增加。为了防范网络攻击、保护企业重要信息数据,企业重新制定了网络安全规划,提出了改善现有网络环境的几项要求。

1.优化网络拓扑,改善网络影响企业安全运行的薄弱环节;

2.分析企业网络,防范来自外部攻击,制定相应的安全措施;

3.重视企业内部控制管理,制定技术方案,降低企业重要数据信息的泄露风险;

4.在保证I投资合理的范围,解决远程用户安全访问企业网络的问题;

5.制定和落实对服务器群安全管理的企业内部标准。

[问题1](5分)

请分析说明该企业现有的网络安全措施是如何规划与部署的,应从哪些角度实现对网络的安全管理。

[问题2](5分)

请分析说明该企业的网络拓扑是否存在安全隐患,原有网络设备是否可以有效防御外来攻击。

[问题3](5分)

入侵检测系统(IDS)是-种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。请简要说明该企业部署IDS 的必要性以及如何在该企业网络中部署IDS。

[问题4](5分)

销售部用户接入企业网采用VPN的方式,数据通过安全的加密隧道在公共网络中传播,具有节省成本、安全性高、可以实现全面控制和管理等特点。简要说明VPN采用了哪些安全技术以及主要的VPN隧道协议有哪些。

[问题5] (5分)

请结合自己做过的案例,说明在进行企业内部服务器群的安全规划时需要考虑哪些因素。答案:解析:问题1:

现有安全部署比较欠缺,服务器区直接接入核心交换机,缺乏有效的防火墙和IDS的保护。对于管理、财务部们的重要数据也不能仅仅使用 vlan,ACL隔离。重点从接入访问控制,身份认证,操作系统安全,应用系统授权等方面进行处理。

问题2:

拓扑结构存在的安全隐患

1.核心层设备没有冗余,存在单点故障

2.接入层设备到核心层设备的链路也存在单点故障,应配置冗余链路。

3.制造生产部应该双链路直接连接到核心交换机上,而不是接入研发部分的交换机上

4.服务器群有条件应该设置专门的服务器区,添加防 火墙或者IDS进行保护。原有设备不能提供有效的防御,应该在出口路由器上添加防火墙设备。

问题3:

必要性:IDS主要用于防范来自内部网络的攻击,同时也可以防止因为防火墙失效或者被攻破之 后来自外围的攻击行为。是企业网络安全中的重要技术。

内部部署:通常放置于内部网络中需要重点保 护的位置,如服务器群和其他的核心部门。

问题4:

VPN主要采用的技术有:身份认证技术、数据加密技术、密钥管理技术、 隧道技术等,主流的VPN隧道技术有2层的L2TP、 PPTP和3层Ipsec。

问题5:

由于服务器的运行情况直接影响到整个网络应用,尤其需要分析企业的核心业务对应的服务器,重点 进行保护。如合理组织多台服务器形成服务器集群,在集群上 创建原来的多个服务,从而提高稳定,可靠性。进行合理的负载均衡,保证服务器的性能。重点保护数据安全,部署IDS系统和数据备份,恢复系统。部署IDS系统和其他相关的安全设备,完善服务器日 志系统,建立安全审计等。 -

第4题:

阅读以下说明,回答问题1到问题5。将答案填入对应的解答栏内。

某企业采用Windows 2003操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共Internet安全地互联起来。微软Windows 2003操作系统当中对IPSec具备完善的支持,图3-1给出了基于Windows 2003系统部署IPSec VPN的网络结构图。

IPSec工作在(1),它的两种工作模式是(2)和(3)。 (1)备选答案: A.表示层 B.会话层 C.传输层 D.网络层

正确答案:(1)D (2)、(3)传输模式和隧道模式

(1)D (2)、(3)传输模式和隧道模式 解析:IPsec,即IP安全,它是在IP层来保证数据的安全性和完整性,因此它工作在网络层。IPsec有两种工作模式:传输模式和隧道模式。在传输模式下,VPN服务器只对IP数据报中TCP/LIDP报文段部分进行加密和验证,而IP报头仍采用原始明文IP报头,只是做适当的修改;但在隧道模式下,VPN服务器会对整个IP数据报进行加密和验证,即将原IP数据报看做一个整体进行加密和验证,为了能在Internet正确传送,VPN服务器还需要重新生成IP报头。

IPSec包括AH与ESP两个安全机制,其中AH协议定义了认证的应用方法,提供数据源认证和完整性保证;ESP协议定义了加密和可选认证的应用方法,提供可靠性保证。 -

第5题:

阅读下列说明,回答问题1至问题5,将解答填入答题纸的对应栏内。 【说明】 图3-1是某制造企业网络拓扑,该网络包括制造生产、研发设计、管理及财务、服务器群和销售部等五个部分。该企业通过对路由器的配置、划分VLAN、使用NAT技术以及配置QoS与ACL等实现对企业网络的安全防护与管理。随着信息技术与企业信息化应用的深入融合,一方面提升了企业的管理效率,同时企业在经营中面临的网络安全风险也在不断增加。为了防范网络攻击、保护企业重要信息数据,企业重新制定了网络安全规划,提出了改善现有网络环境的几项要求。 1.优化网络拓扑,改善网络影响企业安全运行的薄弱环节; 2.分析企业网络,防范来自外部攻击,制定相应的安全措施; 3.重视企业内部控制管理,制定技术方案,降低企业重要数据信息的泄露风险; 4.在保证IT投资合理的范围,解决远程用户安全访问企业网络的问题; 5.制定和落实对服务器群安全管理的企业内部标准。

图3-1

图3-1【问题1】(5分) 请分析说明该企业现有的网络安全措施是如何规划与部署的,应从哪些角度实现对网络的安全管理。 【阂题2】(5分) 请分析说明该企业的网络拓扑是否存在安全隐患,原有网络设各是否可以有效防御外来攻击。 【问题3】(5分) 入侵检测系统(IDS)是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。请简要说明该企业部署IDS的必要性以及如何在该企业网络中部署IDS。 【问题4】(5分) 销售部用户接入企业网采用VPN的方式,数据通过安全的加密隧道在公共网络中传播,具有节省成本、安全性高、可以实现全面控制和管理等特点。简要说明VPN采用了哪些安全技术以及主要的VPN隧道协议有哪些。 【问题5】(5分) 请结合自己做过的案例,说明在进行企业内部服务器群的安全规划时需要考虑哪些因素。

正确答案:【问题1】(5分)

本企业通过核心接入服务器群,通过接入交换机根据不同部门划分VLAN,安全防范比较薄弱,应从物理设备层、操作系统,网络层、应用层等方面进行安全规划与管理。

【问题2】(5分)

企业网络拓扑存在以下问题:

1、核心设备为单点故障,应设置双核心冗余。

2、接入交换机到核心交换机之间链路存在单点故障,应双归属至核心交换机。

3、两台核心交换之间采用链路聚合。

4、出口应部署防火墙,服务器区应部署IDS检测攻击。

【问题3】(5分)

IDS可以有效防范攻破防火墙的攻击和内部攻击行为。是防火墙的有效补充。应在企业中重要的服务器网段部署IDS,以检测攻击和入侵行为。

【问题4】(5分)

VPN主要采用了数据加密技术、认证技术、密钥管理技术和数据验证技术。

主要的VPN隧道协议有:PPTP、L2TP、IPSEC VPN、MPLS VPN等。

【问题5】(5分)

1、多台服务器组成服务器集群。2、通过负载均衡器在服务器群间流量分担。3、平台网络的高可用性。4、数据的保护,包括磁盘阵列、数据备份以及快照、复制等技术。5、数据中心的安全性,部署IDS、审计系统等安全设备。